通过漏洞和勒索软件攻击来攻击医疗保健网络安全是 2021 年网络犯罪分子的首选大游戏狩猎策略。 包括勒索软件团伙在内的不良行为者承认医疗保健提供者是软目标,并且最愿意支付赎金。哦,还有另一个暗商业动机:个人健康信息 (PHI) 数据是在暗网上销售最有利可图的。

总体而言,勒索软件是目前最令人担忧的在线犯罪形式。根据研究机构 IDC 的数据,两年前平均支出约为 15,000 美元,而现在约为 250,000 美元(尽管这个数字受到了来自诸如Colonial和JBS等公司的数百万美元的巨额支出的影响)。

网络犯罪分子在招募勒索软件团伙加入附属计划时,还促进了黑客入侵医疗保健业务的轻松经济收益。被招募的勒索软件附属公司收到他们设定的赎金的 80%,并将 20% 发送给赞助网络犯罪团伙。因此,医疗保健的网络安全弱点已成为勒索软件附属招聘计划的卖点。

2021 年的医疗保健受到围攻

根据最近发布的Ponemon 研究报告:“勒索软件对 COVID-19 及以后医疗保健的影响,67% 的医疗保健提供组织是勒索软件攻击的受害者,而 33% 的组织受到两次或更多的攻击。 ”网络犯罪分子熟悉如何破解端点或使用网络钓鱼窃取特权访问凭据以获取访问权限并跨网络移动。

根据美国卫生与公共服务 (HHS) 网络安全计划今年早些时候的简报,医疗保健是数据泄露最有针对性的部门。该HHS违约门户网站,一个有用的在线参考所有卫生保健相关的漏洞和勒索企图,表明已经出现了影响3530万周,今年1至10月的患者472医疗保健相关的漏洞。

仅排名前九的漏洞就影响了 1700 万患者,这表明网络犯罪分子更喜欢一次提供数百万 PHI 记录的大型狩猎攻击。这些医疗保健网络攻击中有三分之一始于电子邮件,52% 始于利用网络边缘漏洞。根据最近的 IDC 调查,在过去 12 个月中,勒索软件的平均支付金额为 250,000 美元。

接受采访的医疗保健首席信息安全官 (CISO) 表示,他们的董事会将在 2022 年将网络安全支出至少增加 15%;一位受访者表示,他们的支出可能会增加多达 35%。CISO 及其 CIO 同行正在优先考虑零信任网络访问 (ZTNA)、统一端点管理 (UEM) 和培训,以减缓网络钓鱼和社会工程尝试。根据Ericom 的第一次年度零信任市场动态调查,80% 的组织计划在不到 12 个月的时间内实施零信任安全,83% 的组织同意零信任对于他们的业务具有战略意义。

零信任是一项战略计划,它通过消除组织网络架构中的信任概念来帮助防止成功的数据泄露。零信任不是要让系统受信任,而是要消除信任。

如何改善医疗保健网络安全

Ericom 的调查结果与 VentureBeat 与领先的医疗保健提供商 CIO 和 CISO 进行的对话和访谈一致,他们说他们面临的最大挑战之一是保护许多现在定期连接到本地网络基础设施的新远程端点。

随着组织在传统的本地网络基础设施中启动新的端点,这种流行病对网络犯罪分子来说是一笔意外之财,而这些端点安全措施通常很少或根本没有到位。有趣的是,一位 CISO 表示,最危险或她最担心的并不是未受保护的端点:而是那些过度配置了太多冲突软件或无法自我修复的端点。

Absolute Software 的2021 年端点风险报告发现,典型的端点设备平均安装了 11.7 个客户端。参见 VB 文章“端点安全是一把双刃剑;受保护的系统仍然可能被破坏”,以进一步了解端点漏洞。医疗保健 CISO 上周告诉 VentureBeat,鉴于它们在企业中的成功使用,他们 2022 年的计划还包括自我修复端点的试点。

CISO 的建议

CISO 与 VentureBeat 分享了以下五项建议,内容涉及医疗保健组织如何开始使用其 ZTNA 框架、提高端点安全性并实现更广泛的网络安全准备:

首先定义 ZTNA 框架的细节,该框架可根据您的业务模型进行扩展,同时确保符合 HIPAA 的法规要求。CISO 警告说,将 HIPAA 合规性作为附加项很少起作用,即使较大的 ZTNA 供应商将其作为捆绑解决方案提供。问题是关于审计的数据透明度以及附加模块在自动化整个审计工作流程方面的灵活性。一位首席信息安全官表示,接受捆绑交易的成本收益不值得尝试让审计大规模工作的麻烦。任何 ZTNA 框架还需要支持端点的设备和合规性审计。一个好的端点安全平台可以通过自我修复端点安全技术验证患者数据的完整性。

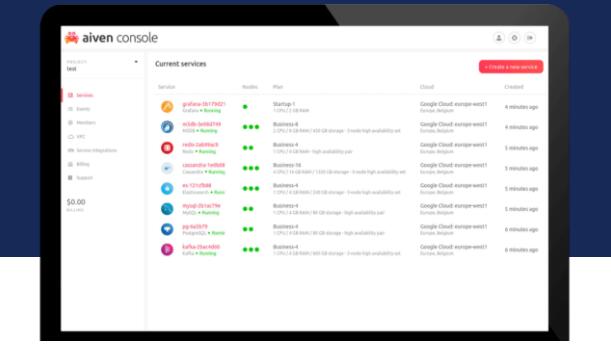

身份和访问管理 (IAM) 需要从单一设施扩展到涵盖整个供应链和治疗中心。成功的 ZTNA 框架的基石是正确使用 IAM从第一次规划会议开始。要使 ZTNA 框架取得成功,它需要基于一种 IAM 方法,该方法可以快速适应添加到企业网络中的新的人和机器身份。然而,独立的 IAM 解决方案往往很昂贵。对于刚开始采用零信任的组织,最好找到一种将 IAM 集成为其平台核心部分的解决方案。领先的网络安全提供商包括 Akamai、Fortinet、Ericom、Ivanti 和 Palo Alto Networks。Ericom 的 ZTEdge 平台因其将支持 ML 的身份和访问管理、ZTNA、微分段和安全 Web 网关 (SWG) 与远程浏览器隔离 (RBI) 相结合而引人注目。

在所有患者、医生、供应商和供应商网络帐户中实施多因素身份验证 (MFA)。端点、患者,尤其是特权访问、基于凭据的帐户通常是医疗保健行业中网络钓鱼和基于社会工程的漏洞的主要目标。因此,要求对所有患者、医生、员工、供应商和提供者帐户进行 MFA 是理所当然的。

创建激励措施并让员工有时间参加网络安全培训计划,教他们如何识别网络钓鱼和社会工程电子邮件泄露企图。最好的培训平台之一是LinkedIn Learning,它有 700 多门网络安全课程,其中包括大约 100 门关于网络安全实用、动手方面的课程。然而,重要的是将培训置于务实的环境中,并意识到仅靠任何培训计划都不足以保护公司。网络犯罪分子是通过令人信服的网络钓鱼电子邮件来操纵用户的专家。RBI 通过将可疑站点打开为只读,从而阻止通过网络钓鱼电子邮件或站点中的恶意链接传播的勒索软件攻击,以及防止用户可能错过的凭据盗窃尝试,从而无法输入数据。

医疗保健并购正在加速,网络安全规划必须从一开始就成为任何过渡计划的一部分。很多时候,在急于合并被收购或合并的公司时,高级管理层忽视了创建一个可靠的、集成的网络安全战略来统一两家公司。忽视医疗保健中的这一因素可能会迅速导致内部威胁,因为反对收购或合并的员工试图从网络安全漏洞中获利。通过将网络安全规划作为任何并购流程的核心部分来快速缩小这些差距,作为交易本身的一部分提供资金,以确保有足够的培训和维护预算。

这篇文章的要点

零信任网络访问需要成为任何医疗保健网络安全计划的基础,以扩展和保护每个患者、医生、供应商和治疗中心的每个端点。本文中来自医疗保健 CISO 和 CIO 的五项建议仅仅是开始。此外,医疗保健组织需要定义其网络安全路线图,优先关闭具有远程浏览器隔离功能的勒索软件。

所有医疗保健组织都需要通过现实地评估员工目前的培训情况以及他们未来需要学习的内容来改进员工培训。他们还需要采用先进的安全技术,包括 RBI、IAM 和 ZTNA 框架,作为抵御网络攻击的第一道防线。